著者:Shew, Xianyang

Web3の世界では、秘密鍵の管理は死活問題です。 ウォレットの秘密鍵が盗まれたり紛失したりすると、数百万ドルの資産が一瞬で消し飛んでしまいます。しかし、ほとんどの人は秘密鍵管理の一点集中に慣れており、それは全ての卵を一つのカゴに入れるようなもので、いつフィッシングリンクを踏んで全ての資産をハッカーに渡してしまうかもしれません。

この手間に対処するため、ブロックチェーンの分野ではさまざまなソリューションが登場している。マルチシグネチャ・ウォレットからMPC、DeepSafeプロジェクト側が提案するCRVAまで、技術の進歩のたびに、資産管理に新たな道が開かれつつある。この記事では、上記の3つの資産管理ソリューションの原理、特徴、適用可能なシナリオを探り、読者が自分に最も適した道を選べるようにします。

マルチシグネチャ・ウォレット:合格点だが、優秀ではない

マルチシグネチャ ウォレットのアイデアは、「すべての権限を1か所に集中させない」というシンプルな知恵に根ざしています。この考え方は、三権分立や役員会投票など、長い間現実に広く使われてきました。

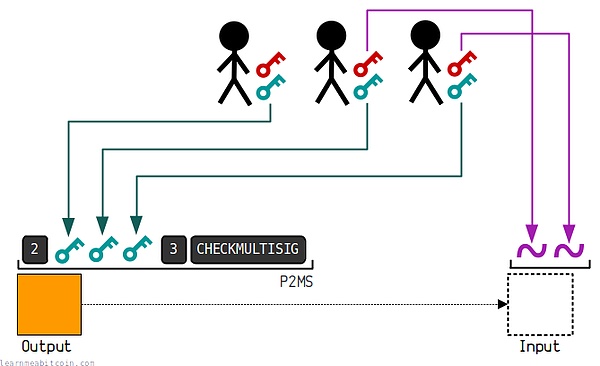

同様に、Web3では、マルチシグネチャウォレットはリスクを分散するために、複数の独立したキーを作成します。最も一般的なのは「M-of-N」モデルで、例えば「2-of-3」セットアップでは、システムは合計3つの秘密鍵を生成しますが、そのうちの2つが署名を生成する限り、指定されたアカウントはトランザクションを実行できます。

この設計は、ある程度のフォールトトレランスを提供します-秘密鍵の1つが失われたとしても、資産は安全でセキュアです。.鍵を保管するデバイスが複数に分かれている場合は、マルチシグネチャ・ソリューションの方が信頼性が高い。span leaf="">一般的に、マルチシグネチャ・ウォレットは技術的に2つのカテゴリーに分けられます。1つは従来のマルチシグネチャで、一般的にオンチェーン・スマートコントラクトまたはパブリックチェーンの下部にあるサポートコンポーネントを使用して実装され、特定の暗号化ツールに依存しない傾向があります。特定の暗号化ツールに依存しない傾向があります。また、特定の暗号アルゴリズムに依存するマルチシグネチャウォレットもあり、そのセキュリティは特定のアルゴリズムに依存します。以下では、2つのオプションについてそれぞれ説明する。

通常のマルチシグネチャソリューションの代表: Safe WalletとBitcoin Taproot

最も人気のあるマルチシグネチャソリューションの1つであるセーフウォレットは、通常のSolidityスマートコントラクトを使用してマルチシグネチャを実装します。セーフウォレットアーキテクチャでは、各マルチシグネチャ参加者は独立したキーを管理し、オンチェーンスマートコントラクトは「アービター」として機能し、十分な数の有効な署名が集まった場合にのみ、マルチシグネチャに関連付けられたアカウントによるトランザクションの実行を承認します。

このアプローチの利点は、すべてのマルチシグネチャーのルールがスマートコントラクトに明示的にコード化されており、コードのロジックを誰でも監査できるため、透明で検証可能であることです。さらに、ユーザーはマルチシグネチャーのアカウントにモジュールを追加して、取引ごとの最大資金額を制限するなど、より豊富な機能を持たせることができる。しかし、この透明性はまた、マルチシグネチャーのウォレットの細部がブロックチェーン上で完全に公開されることを意味し、ユーザーの資産管理構造を暴露する可能性がある。Safeウォレットのようなイーサリアムエコシステム内の有名なマルチシグネチャソリューションに加えて、BTCスクリプトを使用して構築されたマルチシグネチャウォレットもビットコインネットワーク内に存在します。OP_CHECKMULTISIGオペレーターが構築したスキーム。このオペコードは、UTXO ロック解除スクリプト内に含まれる署名の数が要件を満たしていることを検証します。

オペレーターが構築したスキーム。span leaf="">上記で説明した通常のマルチシグネチャアルゴリズムはすべて「M-of-N」をサポートしているが、記事の後半で説明する特定の暗号アルゴリズムに基づくマルチシグネチャの中には「M-of-M」モードのみをサポートするものがある。span leaf="">暗号レベルでは、特定の暗号アルゴリズムによってマルチシグネチャの検証を実現することができ、そのようなスキームによってオンチェーン・スマートコントラクトの関与を排除できることがあります。私たちはそれらを以下のように分類する傾向があります:

1.マルチ署名。この署名アルゴリズムは "M-of-M "モードのみをサポートしており、ユーザーはキーに対応するすべての署名を一度に提出しなければならない

2.閾値署名。シグネチャ)。このアルゴリズムは "M-of-N "モデルをサポートするが、一般的に上記のマルチシグネチャアルゴリズムよりも構築が複雑である

3.鍵分割アルゴリズム(Secret。秘密の共有)。このアルゴリズムの設計では、ユーザーは単一の秘密鍵を複数のコピーに分割することができ、十分な秘密鍵の断片を集めたら、元の秘密鍵を復元し、署名を生成することができます

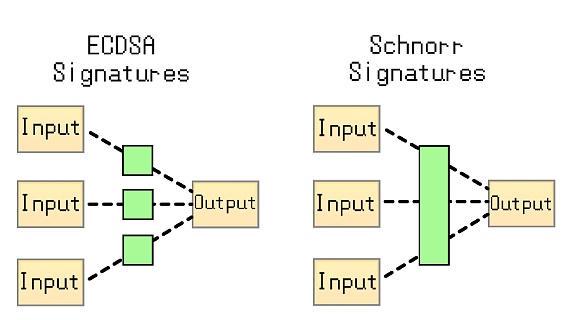

のビットコイン。Segregated Witness Upgrade (SegWit)では、schnorrアルゴリズムが導入され、当然ながら複数署名の検証が可能になりました。そして、イーサリアムのコンセンサスレイヤーは、PoSシステム内のコア投票機能を実装するためにBLSしきい値アルゴリズムを使用しています。

純粋に暗号アルゴリズムに依存するこのマルチシグネチャースキームは、以下のようなスマートコントラクトに依存せずに使用できるため、互換性がはるかに優れています。純粋なオフチェーンスキームのように、スマートコントラクトに依存することなく使用できるためです。

純粋な暗号化マルチ署名スキームによって生成された署名は、従来の単一の秘密鍵署名とまったく同じフォーマットであり、標準署名フォーマットをサポートするブロックチェーンで使用できます。標準的な署名フォーマットをサポートするブロックチェーンであれば、どのブロックチェーンでも使うことができます。しかし、特定の暗号技術に基づくマルチ署名アルゴリズムはより複雑で、実装が非常に難しく、その使用には特定の設備に依存することが多い。span leaf="">一般的なマルチシグネチャ・ウォレットは資産のセキュリティを大幅に向上させる一方で、新たなリスクももたらします。最も明白な問題は、運用の複雑性が増すことです。各取引には複数の関係者が調整と確認を行う必要があり、一刻を争うシナリオでは大きな障害となります。

さらに悪いことに、マルチシグネチャウォレットは、リスクを秘密鍵の管理から、署名の調整と検証にシフトさせる傾向があります。最近のBybitの盗難のように、攻撃者は、Safeが依存するAWSの設備にフィッシングSafeフロントエンド・インターフェースのコードを仕込むことで、Bybitのマルチシグネチャ管理者を騙してフィッシング取引に署名させることに成功しました。これは、より高度なマルチシグネチャ・テクノロジーを使用しても、フロントエンド・インターフェースと署名の検証および調整のセキュリティはまだ脆弱であることを示しています。span leaf="">さらに、ブロックチェーンで使用されるすべての署名アルゴリズムがマルチシグネチャをネイティブにサポートしているわけではありません。例えば、マルチシグネチャアルゴリズムは、Ether実行ファイルで使用されるsecp256k1カーブにはあまり存在せず、異なるエコシステムにおけるマルチシグネチャウォレットの採用を制限しています。スマートコントラクトを介してマルチシグネチャを必要とするネットワークでは、コントラクトの脆弱性やアップグレードリスクなどの追加の考慮事項があります。span leaf="">マルチシグネチャ・ウォレットが秘密鍵を分散させることでセキュリティを向上させるのであれば、MPC(マルチパーティ・セキュア・コンピューティング)テクノロジーは、完全な秘密鍵の存在を根本的に排除することで、さらに一歩進んでいます。MPCの世界では、完全な秘密鍵は、鍵の生成中でさえも、単一の場所に存在することはない。同時に、MPCは秘密鍵の更新や権限の調整など、より高度な機能をサポートする傾向があります。span leaf="">暗号通貨アプリケーションのシナリオでは、MPCワークフローは独自の利点を発揮します。鍵生成フェーズでは、複数のパーティが乱数を生成し、複雑な暗号プロトコルを介して各パーティが独自の「キースライス」を計算する。これらの共有は単独では無意味だが、数学的に相互接続されており、一緒に特定の公開鍵とウォレットアドレスに対応する。

オンチェーンオペレーションに署名するとき、各参加者は自身の鍵断片で「部分署名」を生成し、MPCプロトコルを介してこれらの部分署名を巧妙に結合する。その後、MPCプロトコルによって部分署名が巧妙に結合される。結果として得られる署名は、単一の秘密鍵の署名と同じ形式であり、外部の監視者はMPC機能によって生成されたものだと見分けることすらできないだろう。

この設計の革命的な側面は、完全な秘密鍵がプロセス全体の間、どこにも現れないということです。たとえ攻撃者が参加者のシステムに侵入することに成功したとしても、秘密鍵は本来どこにも存在しないため、完全な秘密鍵を入手することはできません。span leaf="">MPCとマルチシグネチャーの両方が複数の当事者を含むが、本質的に異なるものである。外部のオブザーバーから見ると、MPCで生成されたトランザクションは通常のシングル署名トランザクションと区別がつかないため、ユーザーにとってより良いプライバシーが提供される。span leaf="">この違いは互換性にも反映されています。マルチシグネチャウォレットは、ブロックチェーンネットワークからのネイティブサポートを必要とするか、スマートコントラクトに依存しているため、場所によっては使用が制限されます。一方、MPCが生成する署名は、標準のECDSAフォーマットを使用し、ビットコイン、イーサ、および様々なDeFiプラットフォームを含む、この署名アルゴリズムがサポートされている場所であればどこでも使用することができます。

MPCテクノロジーは、セキュリティ・パラメーターを調整する柔軟性も高めています。従来のマルチ署名ウォレットでは、署名のしきい値や参加者の数を変更するには、通常、新しいウォレット・アドレスを作成する必要があり、リスクが伴います。(もちろん、スマートコントラクトベースのマルチシグネチャウォレットは、参加者とその権限を簡単に変更できます)MPCシステムでは、これらのパラメータの調整は、オンチェーンアカウントとコントラクトコードを変更する必要なく、より柔軟で合理的な方法で行うことができ、資産管理に大きな利便性を提供します。span leaf="">MPCは通常のマルチシグネチャよりも優れていますが、対応する課題もあります。まず、実装の複雑さがあります。MPCプロトコルは複雑な暗号計算とマルチパーティ通信を含むため、システムの実装と保守が難しくなる。2025年2月、Nikolaos MakriyannisらはMPCウォレットの鍵をそのウォレット内から盗む方法を発見した。

パフォーマンスオーバーヘッドはもう一つの課題ですMPCプロトコルは複数の当事者間で複雑な計算とデータ交換を必要とします。シングル署名操作では、より多くの計算リソースとネットワーク帯域幅を消費します。このオーバーヘッドはほとんどの場合許容範囲内であるが、パフォーマンスが重要な特定のシナリオでは制限要因となりうる。さらに、MPCシステムは署名を完了させるために参加者間のオンライン調整を必要とする。この調整はユーザーには透過的ですが、不安定なネットワーク接続や一部の参加者がオフラインの場合、システムの可用性に影響を与える可能性があります。

さらに、MPCはまだ分散化を保証しておらず、2023年のMultichainの場合、MPCコンピューティングに関与する21のノードすべてが制御されていました。2023年のMultichainの場合、MPCコンピューティングに関与していた21のノードはすべて、古典的な魔女攻撃である1人の人物によってコントロールされていた。この事件は、単に表面に数十のノードを持つだけでは、高いレベルの分散化が保証されないことを十分に証明している。

DeepSafe: Building a Next-Generation Secure Authentication Network

DeepSafeの中核となる考え方は「二重の保険」です:ユーザーはSafeウォレットなどの使い慣れたウォレットソリューションを使い続けることができ、完了したマルチシグネチャトランザクションがチェーンに送信されると、追加の検証のために自動的にCRVAネットワークに送信されます。アリペイの2FA多要素認証に似ている。

このアーキテクチャでは、CRVAがゲートキーパーの役割を果たし、ユーザーが事前に設定したルールに基づいて各取引を審査する。例えば、単一トランザクションの制限、宛先アドレスのホワイトリスト化、トランザクション頻度の制限、異常があればいつでもトランザクションを中断できる機能などがある。

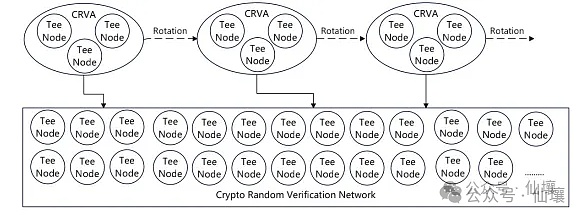

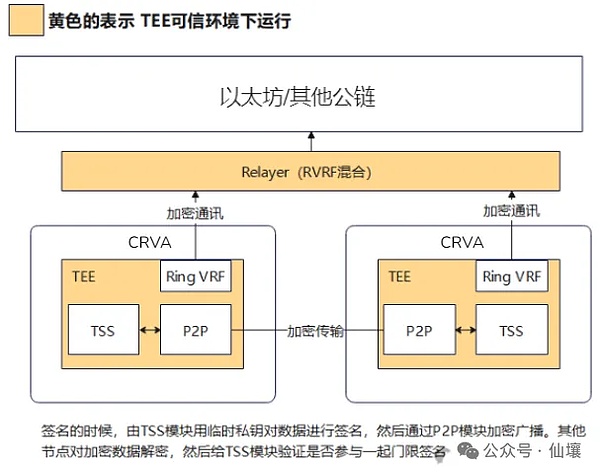

このタイプの2FA多要素認証の利点は、マルチサインプロセスが操作されたとしても(例えば、Bybitの場合、フロントエンドのフィッシング攻撃)、CRVAが保険として、リスクのあるトランザクションを拒否できることです。あらかじめ設定されたルールに基づいて危険な取引を拒否し、ユーザーの資産を保護します。span leaf="">従来のMPCソリューションに基づく技術的なアップグレード従来のMPC資本管理ソリューションの欠陥を狙っています。DeepSafeのCRVAソリューションは、多くの改善を行っています。まず第一に、CRVAネットワークノードは資産誓約のアクセス形式を採用し、メインネットワークは約500ノードに達した後、正式に開始されます。

第二に、

MPC/TSS計算の効率を向上させるために、CRVAは抽選アルゴリズムによってランダムにノードを選択します例えば、30分ごとに10ノードが抽選されます。例えば、30分ごとに10ノードが抽選され、ベリファイアとして機能し、ユーザーリクエストがパスされるべきかを検証し、リリースするために対応するスレッショルド署名を生成します。内部での談合や外部からのハッキングを防ぐために、CRVAの抽選アルゴリズムは、抽選される人の身元を隠すためにZKと組み合わせたオリジナルのリングVRFを使用しています。leaf="">部外者が描かれた人物を直接観察することは不可能です。

描かれた人物を部外者が直接観察することを不可能にする。span leaf="">もちろん、これだけでは不十分だ。誰が選ばれたかは外部にはわからないが、この時点で抽選された本人は知っているのだから、談合への道は残されている。談合をさらに排除するために、CRVAのすべてのノードは、TEEハードウェア環境内でコアコードを実行しなければなりません。TEE信頼されたハードウェアをクラックすることができない限り、描画されているかどうかは誰にもわかりません。

上記はDeepSafeのCRVAプログラムの基本的な考え方であり、実際のワークフローでは、CRVAネットワークのノード間で多数のブロードキャスト通信と情報交換を行う必要があります。具体的なプロセスは次のとおりです。

1.すべてのノードは、CRVAネットワークに入る前に、チェーン上に資産を誓約し、登録情報として公開鍵を残します。この公開鍵は「永久公開鍵」とも呼ばれます。

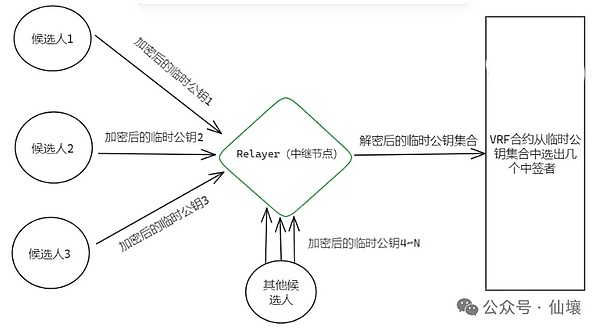

2.1時間経過するごとに、CRVAネットワークはランダムにいくつかのノードを選択します。しかしその前に、すべての候補者はローカルで1回限りの「一時的な公開鍵」を生成し、同時にZKPを生成して、「一時的な公開鍵」がチェーン上に記録された「恒久的な公開鍵」と関連付けられていることを証明しなければならない。言い換えれば、誰もが、ZKPを通じて候補者リストの中に自分が存在することを証明しなければなりません。-align: left;">3.一時公開鍵の役割はプライバシー保護です。「永久公開鍵」の集合から直接くじを引けば、結果が発表されたときに、誰が当選したのかが誰でも直接わかってしまいます。一度限りの「一時的な鍵」を公開し、「一時的な鍵」の集合から数人を選んだ場合、自分が当選したことはせいぜいわかるが、一時的な鍵の他の当選者が誰に相当するかはわからない。

4.アイデンティティの漏洩をさらに防ぐために、CRVAは、自分の「一時的な公開鍵」が何であるかさえわからないようにするつもりです。一時公開鍵を生成するプロセスは、ノードのTEE環境の内部で行われ、TEEを実行しているあなたには、内部で何が行われているのかわかりません。

5.その後、一時的な公開鍵はTEE内で平文で暗号化され、「ちんぷんかんぷん」として外部に送信されるため、特定のリレイヤー・ノードだけが復元できます。もちろん、復元プロセスもRelayerノードのTEE環境で行われ、Relayerはこれらの一時的な公開鍵がどの候補に対応するかは知らない。

6.Relayerはすべての「一時公開鍵」を復元した後、それらを集めてチェーン上のVRF機能に提出し、ユーザーのフロントエンドから送られた取引要求を検証する勝者を選び、検証結果に基づいて閾値署名を生成し、チェーンに提出する。(ここでのRelayersも実際には隠されていて、定期的に描かれていることに注意してください)

もしかしたら、聞きたい人もいるかもしれませんね各ノードが描かれたかどうかわからないので、どうやって作業を進めることができるのでしょうか?実は、先ほど述べたように、全員がローカルのTEE環境内で「一時的な公開鍵」を生成します。リストはTEEに渡され、全員が自分が選ばれたかどうかをチェックします。

DeepSafeのソリューションの中核は、ほぼすべての重要なアクティビティがTEEハードウェアの内部で行われ、TEEの外部から何が起こっているかを観察できないことです。すべてのノードは、選択された検証者が誰であるかを知らないため、共謀を防止し、外部攻撃のコストを劇的に増加させます。DeepSafeベースのCRVA委員会を攻撃するには、理論的にはCRVAネットワーク全体を攻撃する必要があり、各ノードがTEEによって保護されていることと相まって、攻撃の難易度が劇的に高まります。

また、CRVAが悪である場合、CRVAは自動実行されるノードネットワークシステムであるため、最初の起動時にコードに悪意のあるロジックが含まれていない限り、攻撃は行われません。

CRVAが停電や洪水などの不可抗力により多数のノードをシャットダウンさせた場合、上記のスキームに従ってプロセスにより、ユーザーは安全に資産を引き出すことができます。ここでの信頼の前提は、CRVAが(先に十分に説明した理由により)積極的に悪でないほど分散化されていることを信頼することです。span leaf="">Web3署名技術の開発の歴史は、デジタルセキュリティ分野における人間のあくなき探求を示している。最初の単一の秘密鍵から、マルチ署名ウォレット、MPC、そしてCRVAなどの新たなソリューションまで、それぞれの進歩がデジタル資産の安全な管理のための新たな可能性を開いています。

しかしながら、技術の進歩はリスクがなくなることを意味しません。すべての新しいテクノロジーは、既存の問題を解決する一方で、新たな複雑さとリスクをもたらす可能性がある。Bybit事件で見られたように、高度なマルチシグネチャ・テクノロジーを使っても、攻撃者はソーシャル・エンジニアリングやサプライチェーン攻撃によって技術的な保護をバイパスすることができる。このことは、技術的ソリューションが優れた運用慣行やセキュリティ意識と組み合わされなければならないことを思い起こさせます。

結局のところ、デジタル資産のセキュリティは単なる技術的な問題ではなく、システム的な課題なのです。マルチシグネチャであれ、MPCであれ、CRVAであれ、それらはすべて潜在的なリスクに対する実験的な解決策に過ぎず、ブロックチェーン産業が発展するにつれて、より安全で信頼のおける出口を見つけるために、今後も限界に挑戦していく必要があるでしょう。

JinseFinance

JinseFinance

JinseFinance

JinseFinance JinseFinance

JinseFinance JinseFinance

JinseFinance Jasper

Jasper Bitcoinworld

Bitcoinworld Davin

Davin Bankless

Bankless Cointelegraph

Cointelegraph Cointelegraph

Cointelegraph 链向资讯

链向资讯