以前、BeosinはBybitの事件を全体的に分析しました。そして現在、ハッカーが盗まれた資金を「ロンダリング」している一方で、Bybitはローン、大口預金、ETH購入などの様々なチャネルを通じて、ハッキングによる不足分を補うところまできています、ローン、大口預金、ETH購入などさまざまなチャネルを通じて利用可能な約446,869ETH(~12億3,000万ドル相当)により、Bybitはハッキングによる不足分を補填するところまで迫っており、BeosinチームはBybitチームと連携して、状況の推移を分析しています。

Bybit.ハッキングの概要

Bybitは2018年に設立された世界有数の暗号通貨デリバティブ取引所で、シンガポールに本社を置き、キプロス、カザフスタン、グルジアなどに加え、UAEのドバイにもオペレーションセンターを構えています。VASPライセンスを取得しています。同取引所は、暗号通貨の永久契約、オプション契約、スポット取引、その他のサービスの提供に重点を置き、ユーザーにとって安全で効率的かつ透明性の高いデジタル資産取引プラットフォームの構築に取り組んでいる。

2月21日22時56分(日本時間)、暗号通貨取引プラットフォームBybitがハッキングに遭い、攻撃の規模は巨大で、総資産価値約14億4000万ドル(約104億人民元)の400,000,000ETHとstETH以上が不明なアドレスに送金された。

Beosinのセキュリティチームの分析によると、盗まれた資産には主に以下のものが含まれています。align: left;">8,000mETH(~2,300万ドル相当)

90,375.5479stETH(~2億5,000万ドル相当)

15,000cmETH(~40億ドル相当)

15,000cmETH(~40億ドル相当)

15,000?

事件の全容を検証

Bybitの公式発表に合わせ、ハッカーは何らかの方法でBybit社内の従業員のコンピュータに侵入し、UIのフロントエンドに表示される内容を改ざんすることで、署名担当者が正しいことを確認した際に、実際にSafeへの正しいURLの手紙に署名したようです。UIのフロントエンドに表示される内容を改ざんすることで、署名者はSafeのURLが正しいことを確認したが、実際にはハッカーによって慎重に構築された悪意のあるトランザクションに署名しており、このトランザクションは本質的にウォレットのコントラクトの論理的実装を変更するため、ハッカーはウォレットを完全に乗っ取ることができた。ハッカーは従業員のコンピュータを制御していたため、最終的な取引署名を取得し、その取引をチェーンに送信することができた。取引がパケット化され、ブロードキャストされた後、ハッカーはウォレットを完全に支配した。その後、ハッカーはウォレットからすべての資産を移した。

攻撃プロセスの技術的詳細とタイムライン

1. 攻撃のタイムライン縮小

2025年2月21日以前:

Hacker group Lazarus Groupは、その後の攻撃に備えて、トロイの木馬などを通じてBybitチームのメンバーのデバイスに潜んでいた可能性があります

2025年2月21日までに:

ハッカーは、BybitチームによってアクセスされたSafe Multi-Signature walletのフロントエンドインターフェースを改ざんし、署名者が悪意のある取引に署名するよう誘導し、ETH Cold walletのスマートコントラクトロジックをハッカーが制御する悪意のあるコントラクトに変更することで、Safe Multi-Signature walletを完全に制御しました。

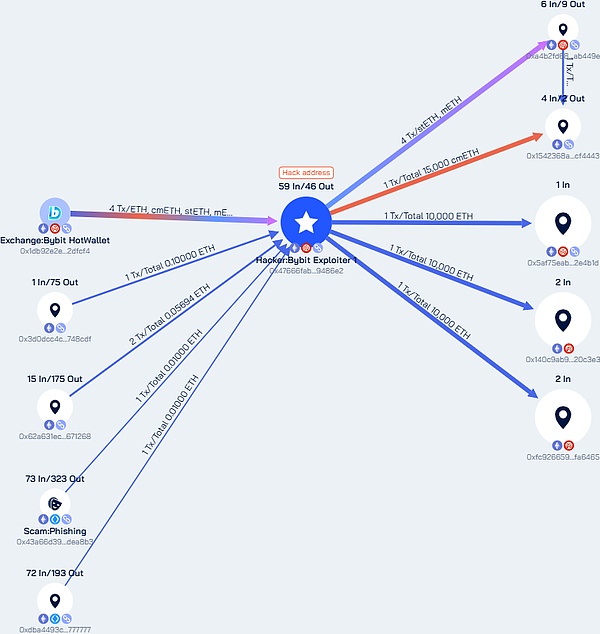

2025-02-2114:16:11UTC時点で、Bybit Exchangeのホットウォレットには14億6000万ドル以上のETHとstethがハッカーのアドレスに流れていました

。0x47666fab8bd0ac7003bce3f5c3585383f09486e2であり、暗号通貨史上最大の盗難額となりました。

Bybitの共同創設者であるBen Zhou氏は、2025-02-21 14:44:00 UTCにこの事件を最初に確認し、Bybitの公式コールドウォレットがハッキングされたこと、そして関連するセキュリティ問題に緊急に対処し始めたことを述べました。

私たちは、Bybit取引所のハッキングによって盗まれた資金の詳細な追跡と分析を行いました。盗まれた資金が入金されたアドレスの1つが

0x36ed3c02165530c35115d93a80f9c04d94e4cb.

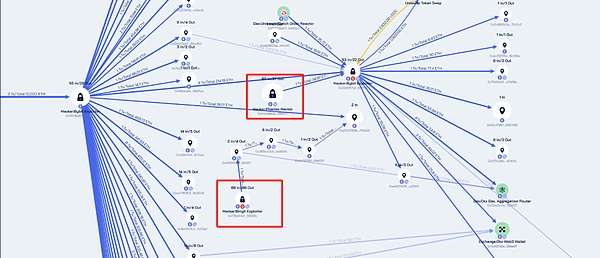

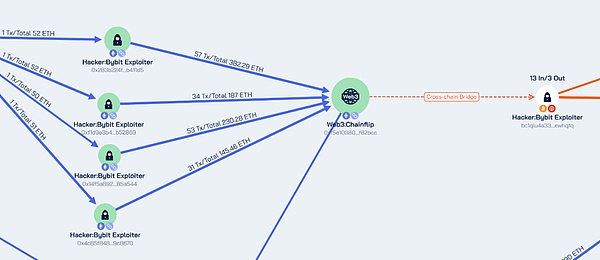

2025年2月22日06:00 UTCに、Bybit取引所がハッキングされました。2025年2月22日06:28:23に、5000ETHがスプリットアドレス0x4571bd67d14280e40bf3910bd39fbf60834f900aに送金されました。 その後、資金は数分の頻度で数十から数百ETHの金額に分割され、さらに複数のアドレスに送金されました。特筆すべきことに、資金の一部は複数回送金された後、Chainflip経由でBTCチェーンのアドレスにクロスチェーンしようと試みられており

bc1qlu4a33zjspefa3tnq566xszcr0fvwz05ewhqfq クロスチェーンやその他の操作によって資金の流れをさらに隠そうとするハッカーたちの試みが見て取れます。資金の流れを隠そうとする試み

さらに、我々はBybitハッキング盗まれたパスだけでなく、同じアドレスのBingxとPhemexハッキング盗まれたパスを発見し、同じグループのためにこれらの攻撃は、または同じ盗まれたパスを使用することを疑い、重複アドレス:

0x0fvwz05ewhqfqalign: left;">0x33d057af74779925c4b2e720a820387cb89f8f65

0xd555789b146256253cd4540da28dcff6e44f6e50.<

この重要な発見は、WazirXインシデントとの攻撃パターンの類似性に基づいて、Bybit取引所ハッキングがLazarusグループに関連している可能性が高いという、以前の推測をさらに裏付けるものです。

2025年2月23日:

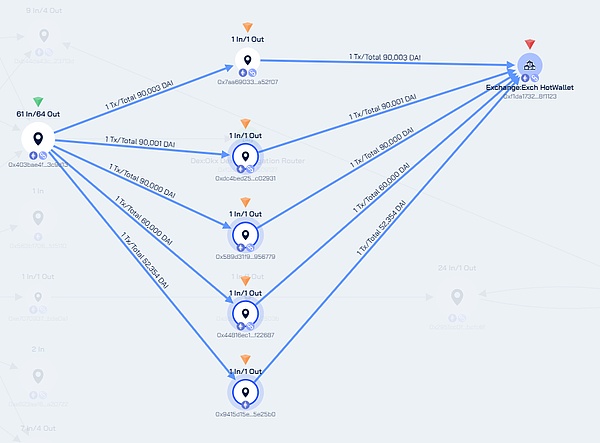

Bybitのハッカーピニングモデルは安定し、主にThorchainを使用して資産をBTCパブリックチェーンに転送し、OKX DEXを使用してDAIに変換し、その後ストリーミングを行う。2. 攻撃テクニックの分析

a. 脆弱性の悪用(フィッシング攻撃やソーシャルエンジニアリングなど)。戦術、フロントエンドUIの改ざん、悪意のある契約の展開)。

フィッシングとソーシャルエンジニアリング

攻撃者はフィッシング攻撃(なりすましメールや悪意のあるリンクなど)を通じて、Bybit社内の従業員のコンピュータに侵入しました。従業員のコンピュータに侵入し、操作権限を獲得しました。ソーシャルエンジニアリングのテクニックを使って、攻撃者は内部関係者やパートナーに変装し、悪意のあるリンクをクリックしたり、マルウェアをダウンロードしてバックドアを仕掛けるように従業員を誘い込んだ可能性があります。

フロントエンドUIの改ざん

攻撃者はセーフ・マルチシグネチャ・ウォレットのフロントエンドのインターフェースを改ざんし、通常のトランザクションのプロンプトページに見えるものを偽造して、署名者を騙して悪意のあるトランザクションに署名させました。攻撃者は、Safe Multi-Signature Wallet のフロントエンドインターフェースを改ざんし、通常の取引プロンプトページのように偽装して、署名者を悪意のある取引に署名させました。署名者はURLの「Safe」を確認しますが、実際に署名されたトランザクションは改ざんされており、悪意のある契約ロジックが埋め込まれています。

悪意のあるコントラクトの展開

攻撃者は攻撃前に悪意のあるコントラクトを展開します(アドレス:0xbDd077f651EBe7f7b3cE16fe5F2b025BE2969516)を展開し、DELEGATECALLを介してセーフコントラクトのSTORAGE[0x0]に悪意のあるロジックを書き込みます。悪意のあるコントラクトには、コールドウォレット内の資産を転送するためのバックドア関数(sweepETHやsweepERC20など)が含まれています

b. 攻撃者がウィンドコントロールシステムを迂回する方法(IPやページを詐称する、通常のユーザーの署名行動を模倣するなど)。

ページと取引プロンプトの偽造

攻撃者は、セーフ・マルチシグネチャ・ウォレットのフロントエンド・インターフェースを改ざんすることで、正規の取引プロンプトを偽造しました。ページを改ざんし、署名者に取引内容が正常であると誤認させた。署名者がハードウェアウォレット上で見る取引内容は実際の取引内容と一致しないため、「ブラインド署名」現象が発生する。

正常なユーザーの行動をシミュレートする

攻撃者は従業員のデバイスにハッキングした後、正常なユーザーの行動(ログイン、署名など)をシミュレートし、リスクコントロールシステムによる異常な行動の検出を回避しました。攻撃者は、従業員のデバイスにハッキングした後、通常のユーザ行動(ログイン、署名など)をシミュレートし、風管理システムによる異常行動の検出のトリガを回避した。IPアドレスを偽造したり、プロキシサーバーを使用することで、攻撃者は真のソースを隠し、さらに風力制御システムのIPブラックリスト検出を回避します。

ハードウェアウォレットを使用することの限界

ハードウェアウォレットは、複雑なトランザクションを処理するための解析機能が不十分で、セーフ・マルチシグネチャ・ウォレットの詳細なトランザクションデータを完全に表示することができません。その結果、署名者は取引内容の真正性を検証できない。攻撃者はこの欠陥を利用し、トランザクションを偽造することで署名者が盲目的に署名するよう誘導します。

マルチシグネチャメカニズムをバイパスする脆弱性

Bybitはマルチシグネチャメカニズムを採用していますが、複数の署名者は同じインフラと検証プロセスに依存しています。そのうちの1つが破られると、セキュリティシステム全体が破られます。攻撃者は、トランザクションを偽造し、十分な署名権限を得るために、1人の署名者のデバイスに侵入するだけでよいのです。align: left;">a. クロスチェーンブリッジ変換:Chainflip、ChangeNow、Thorchain、LiFi、DLNなどを通じて資産を移転する

ラザロ・グループは、オンチェーン追跡を避けるため、あらゆる種類のクロスチェーンブリッジを使うのが得意です。Chainflipに加え、同グループはこれまでの攻撃で、Avalanche Bridge、BitTorrent Bridge、Thorchain、Threshold、Swftといったクロスチェーンツールを広範囲に利用して資金を送金している。例えば、Avalanche Bridgeは、Atomic Walletの盗難、Alphapoの盗難、Stake.comの盗難、DMM Bitcoinの盗難、Harmonyクロスチェーンブリッジ攻撃、Coinspaidの盗難で使用されました。

b.混合コインプラットフォームの使用:eXch Mixed Coin Exchange

ラザロ・グループは、難読化と資金洗浄のためにトルネード・キャッシュ、シンドバッド、レールガンなどのプラットフォームを利用している。

トルネード・キャッシュは2022年、ラザロ・グループのマネーロンダリングを促進するために使用されたとして、米財務省外国資産管理局(OFAC)から制裁を受けた。しかし、2024年3月以降、ラザロ・グループは再び大規模なマネーロンダリングにトルネード・キャッシュを使用している。Bybit事件を受けて、問題の資金がTornado.cashミキサーに入るとすぐにBeosinが資金浸透分析を開始できるよう、万全の準備を整えていることは特筆に値する。タスクフォースには最新版のトルネードキャッシュ浸透アルゴリズムが装備されており、同様のケースで資金浸透を成功させた多数の専門アナリストが加わり、資金の流れを効率的に追跡し、フォローアップ行動を強力にサポートします。

シンドバッドはOFACによって、ラザロ・グループの主要なマネーロンダリング手段として指定されており、特にCoinEX窃盗事件では、同組織が暗号通貨ミキシング業務を遂行するために、盗んだ資産をシンドバッドに大量に送金していました。

レールガンはラザロ・グループの資金洗浄の重要な経路でもあり、2023年初頭、FBIはラザロ・グループがレールガンを通じて6000万ドル以上の不正資金を洗浄したと報告した。

c. 店頭マネーロンダリング

ラザロ・グループは通常、暗号資産を盗んだ後、クロスチェーン送金+コインミキサー洗浄+OTC実現というチェーンマネーロンダリングプロセスを採用しています。同組織はまず、盗んだ資金を複数のクロスチェーンブリッジで繰り返し送金し、コインミキサーで資金の出所を隠した後、特定のアドレス群に引き出し、店頭取引(OTC)の助けを借りて暗号資産を不換紙幣に変換する。

統計によると、Paxful、Noones、MEXC、KuCoin、ChangeNOW、FixedFloat、LetsExchangeなどの取引所はすべて、ラザロ・グループと連動した資金を受け取っている。さらに、オンチェーンでのマネーロンダリングに加えて、同組織は規制を逃れるために店頭取引も頻繁に利用している。これまでの報告によると、2022年以降、店頭トレーダーのYicong WangがLazarus Groupにマネーロンダリングサービスを提供し、同組織が銀行送金を通じて数千万ドル相当の盗まれた暗号資産を現金に換える手助けをしている。Lazarus Groupは、マネーロンダリングプロセスにおいて、多層的で高度に体系化された操作モードを実証している、マネーロンダリングに対するこの多層的で分散化されたアプローチは、資金追跡の難易度をさらに高めています。

How crypto-asset platforms can defend, respond, and track

1. Defend

1. Defend

1.strong>

a. 内部のマルチ署名プロセスセキュリティの構築を強化し、署名の監査と操作に独自のネットワークと機器を使用することで、ハッカーに制御される機器を回避し、ハッカーがイントラネットに侵入する突破口となる

b.

b. 署名内容の監査の署名担当者は、明確に署名と財布の表示コンテンツの整合性を表示するプロセスと比較する必要があり、異常が見つかった場合、署名プロセスはすぐに停止し、緊急対応する必要があります。

d. マルチシグネチャウォレットの署名データをチェーンに提出する場合、一定数のアドレスのみが署名データの提出作業を実行できるように指定することで、トランザクションの提出と署名の権限を内部で制御することができます。

d.

2.

a. 脅威インテリジェンスの共有:Beosinセキュリティインテリジェンスネットワークを通じた迅速な警告。

b. 緊急対応メカニズム:異常な取引を発見した後、緊急対応を迅速に開始し、最初に顧客の財布のチャージを一時停止する必要があるかどうかを評価し、コミュニティで状況を同期させ、セキュリティコミュニティ全体の力を利用して盗難資金の流れを阻止します。

ウ. 攻撃トレーサビリティ分析:オンチェーンデータとオフチェーンログを組み合わせ、攻撃源と資金の方向を追跡します。

d. 資金凍結支援:金融機関と法執行機関をリンクし、盗まれた資金を凍結します。

3. Post-tracing and Review

a. Money Flow Mapping: Beosin Traceツールを使ってマネーロンダリングの経路を可視化します。パス。

b. アンチマネーロンダリング(AML)ラベリング: Beosinは、ハッカーに関連するすべてのウォレットアドレスをハッカーとして迅速にラベリングし、すべての送金に警告を発し、Beosinの顧客プラットフォームを通じてマネーロンダリングへの道を遮断します。

c. 司法フォレンジックのサポート:法的基準を満たすオンチェーン証拠チェーンを提供します。

この事件からの警告と業界改善の方向性:

Bybit事件は、ファンドのセキュリティ管理という点で、暗号通貨業界の抜け穴を暴露し、業界全体にも警鐘を鳴らしました。と警鐘を鳴らしている。

マルチシグネチャープロセスのセキュリティ強化

ファンドのマルチシグネチャ管理は業界では一般的な慣行ですが、プロセスのセキュリティを強化する必要があります。強化する必要がある。今回の事件では、ハッカーが署名なりすましを実行し、内部安全署名システムのワークフローに侵入して署名データを改ざんした。したがって、署名システムのセキュリティは最優先事項であり、技術のアップグレードと厳格な権限管理によって同様の攻撃を防止しなければならない。

署名プロセスの監査と監視の強化

署名プロセスの間、運営者は署名内容を注意深く確認する必要があります。例えば、コールドウォレットの署名は、署名内容のフロントエンドの表示と比較し、署名の可能性を見つける必要があります。コールドウォレットの署名は、潜在的な異常を検出するために、フロントエンドに表示された署名と比較されるべきである。さらに、トランザクションをブロードキャストする前に、署名されたデータの実行をシミュレートし、実行結果が予想と一致していることを確認することが推奨される。この事件のハッカーは署名内容を直接入手してトランザクションをブロードキャストしましたが、それでもこのステップは他のタイプの攻撃を防ぐのに効果的です。

セキュリティ脅威に対処するための業界アライアンスの設立

VASP(仮想資産サービスプロバイダー)の業界アライアンスを設立し、アライアンスメンバー間で最新の重大インシデントやセキュリティ脅威インテリジェンスに関する情報を共有する。ハッカー攻撃やマネーロンダリングに共同で対応するために、業界の強みを結集する。この協力的な仕組みは、業界全体の防衛能力を高めることができる。

マネーロンダリングリスクを防ぐためのコンプライアンス強化

分散型プロトコルやVASPプラットフォームは、ハッカーによるマネーロンダリング活動に利用されないよう、コンプライアンスをさらに強化する必要があります。ひとたびプラットフォームがコンプライアンス部門によって高リスク事業体としてマークされると、通常のユーザーの金運用へのアクセスに深刻な影響を与えることになる。したがって、取引所や分散型プラットフォームは、コンプライアンスに準拠した運営を確保するために、アンチマネーロンダリング(AML)と顧客確認(KYC)の仕組みを改善する必要があります。

セキュリティとコンプライアンスメカニズムの継続的最適化

セキュリティとコンプライアンスは動的なプロセスであり、最新の脅威や技術開発に合わせて継続的に最適化する必要があります。業界の実務者は、セキュリティ対策の定期的な見直しとアップグレードに警戒を怠らず、業界標準の開発と改善にも積極的に参加すべきです。

Bybit事件は、セキュリティの脆弱性を露呈しただけでなく、業界全体のセキュリティとコンプライアンス体制を試すものでもあります。技術のアップグレード、プロセスの最適化、業界の協力、コンプライアンスの構築を通じてのみ、複雑化するサイバーセキュリティの脅威に効果的に対処し、ユーザーの資産を守り、業界の健全な発展を促進することができるのです。

Alex

Alex

Alex

Alex Joy

Joy Kikyo

Kikyo Hui Xin

Hui Xin Brian

Brian Joy

Joy Alex

Alex Kikyo

Kikyo Hui Xin

Hui Xin Alex

Alex