Endless Web3创世云宣布主网正式上线 致力于打造Crypto AI的最佳开发平台

3月6日,分布式智能组件协议Endless Web3 创世云(简称Endless)宣布主网正式上线。Endless旨在降低Web2应用转型到Web3的门槛,为开发者提供一站式的Web3应用开发平台,并为用户提供Web2级别的体验。

Alex

Alex

المؤلف: تنغ يان و 0xAce؛ المترجم: جولدن فاينانس شياوزو

في مجال الذكاء الاصطناعي، لم تعد الخصوصية خيارًا - بل أصبحت مسألة حياة أو موت.

Nillion عبارة عن بنية تحتية لامركزية مصممة لإدارة البيانات الحساسة للخصوصية للتطبيقات مثل الذكاء الاصطناعي وDeFi الخاص. وقد توصل الفريق إلى تعاون مع Virtuals و NEAR و Aptos و Arbitrum وغيرها. يشهد نظام Nillion البيئي نموًا متزايدًا، دعونا نستكشفه بعمق في هذه المقالة.

الملخص:

تعمل شركة نيليون على إعادة تعريف الحوسبة المحافظة على الخصوصية - وهي الحلقة المفقودة للجيل القادم من الذكاء الاصطناعي.

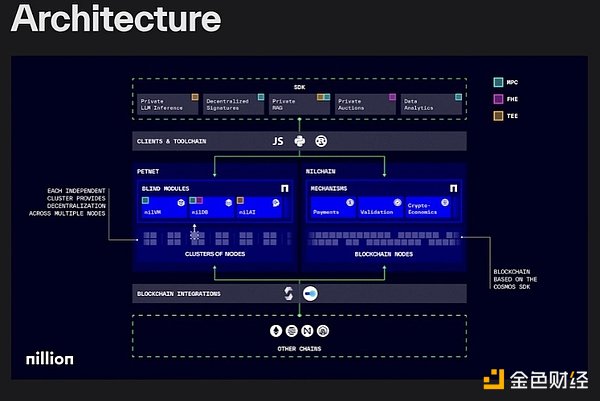

الخصوصية لم تعد اختيارية. تحتاج وكلاء الذكاء الاصطناعي إلى الوصول إلى البيانات الحساسة للعمل، ولكن البنية التحتية اليوم تجبر المستخدمين على الاختيار بين الخصوصية والعملية. لقد غيرت الحوسبة العمياء هذا الوضع. تحل شركة Nillion مشكلة الثقة في الذكاء الاصطناعي من خلال تمكين الحوسبة على البيانات المشفرة دون الكشف عنها. تتكون بنية شبكة Nillion من عنصرين رئيسيين، ولكل منهما دور فريد ومهم: طبقة التنسيق (nilChain) وPetnet (شبكة تكنولوجيا تحسين الخصوصية).

حماية الخصوصية متعددة الطبقات. بدلاً من الاعتماد على نهج واحد، تقوم Nillion بدمج MPC وFHE وZKP وTEE بسلاسة في مجموعة أدوات للحفاظ على الخصوصية. بفضل فريق قوي (يضم مهندسي أوبر المؤسسين وخبراء التشفير الكبار) ودعم مالي قوي، تمكنت الشركة من جمع 50 مليون دولار من كبار المستثمرين. تم تصميم اقتصاديات الرمز المميز لـ NIL لتحفيز التبني. ستعمل NIL على تشغيل الشبكة، مما يضمن الأمان التشغيلي مع قيادة الطلب القائم على الاستهلاك مع تزايد الاستخدام.

لعقود من الزمن، كنا نحلم بالحصول على مساعد ذكاء اصطناعي شخصي حقيقي. من جارفيس في مسلسل Iron Man الذي كان يدير كل جانب من جوانب حياة توني ستارك (وينقذه أحيانًا)، إلى كمبيوتر Star Trek الذي يعرف بالضبط مدى سخونة شاي بيكارد (إنه ساخن دائمًا)، إلى سامانثا في مسلسل Her التي لا تقوم فقط بتنظيم صندوق الوارد الخاص بثيودور ولكن أيضًا تفلسف حول الأسئلة الوجودية أثناء الوقوع في الحب.

إنها تعكس حقيقة مشتركة: أن تكون إنسانًا أمر مرهق. لا يقوم جارفيس فقط بتشغيل بدلة توني ستارك. ويقوم أيضًا بجدولة الاجتماعات، وطلب البقالة، ودفع الفواتير، وقد يقترح أن الاجتماعات في الساعة الثالثة صباحًا ليست فكرة جيدة للصحة الجيدة. عندما نرى هذا، فإننا نفكر: نعم، هذا هو الأمر. انا بحاجة لهذا. نحن نستمر في اختراع هؤلاء المساعدين الخياليين لأننا جميعًا في أعماقنا نتوق إلى شخص ما - أو شيء ما - لتخفيف العبء العقلي المستمر للحياة الحديثة.

مساعد يمكنه تذكر الأشياء التي ننساها، ورصد الأنماط التي نتغاضى عنها، وربما حتى يمنعنا من إرسال رسالة الساعة الثانية صباحًا والتي سنندم عليها بنسبة 100% في اليوم التالي. 1. قضايا الخصوصية

لكن الواقع يختلف عن الخيال: جارفيس يعرف كل شيء عن توني ستارك، لأن، حسنًا، هذا فيلم. لم تواجه الأفلام أبدًا كابوس الخصوصية المتمثل في أن الذكاء الاصطناعي يمنح إمكانية الوصول الكامل إلى كل ركن من أركان حياة شخص ما.

ماذا سيحدث في العالم الحقيقي؟ وهذا تحدي بقيمة تريليون دولار وينتظر الحل. في الوقت الحالي، لا يزال وكيل الذكاء الاصطناعي في المراحل الأولى من التطوير - النشر على تويتر، وإنشاء صور رمزية للأنيمي، وصنع بعض النكات. لكن هذا يتغير بسرعة. نحن على حافة تغيير أعظم.

ولكي تساعدنا حقًا، تحتاج وكلاء الذكاء الاصطناعي هذه إلى الوصول إلى معلوماتنا الأكثر حساسية.

فكر في ما يعرفه جارفيس فعليًا عن توني:

صورة مالية كاملة - كل حساب، كل استثمار، كل مشروع سري.

العلاقات - من المحادثات مع زوجته بيبر بوتس إلى التفاعلات مع المنتقمون والأعداء.

البيانات الصحية - البيانات الحيوية الكاملة، والتاريخ الطبي، والشظايا بالقرب من القلب.

الأسرار المهنية - ليس فقط بدلة الرجل الحديدي، ولكن أيضًا كل الملكية الفكرية لشركة ستارك إندستريز.

الآن تخيل منح هذا المستوى من الوصول إلى وكلاء الذكاء الاصطناعي اليوم. هل ستشعر بالراحة؟ هذه ليست قائمة أمنيات افتراضية - هذا هو نوع البيانات التي ستحتاجها الذكاء الاصطناعي لتصبح تمثيلنا الرقمي حقًا.

المستشار المالي بالذكاء الاصطناعي الذي لا يفهم وضعك المالي الكامل هو مجرد آلة حاسبة مجيدة.

مساعد صحي بالذكاء الاصطناعي لا يمتلك سجلاتك الطبية الكاملة؟ فقط WebMD مع واجهة مستخدم أفضل. لكي نجعل الذكاء الاصطناعي يتحول من مجرد بدعة إلى ضرورة، يتعين علينا حل مشكلة الخصوصية.

TODAY AI Infrastructure غالبًا ؛

الثقة في أنها ستبقي بياناتك آمنة (صلاة) ؛

تقبل أن بياناتك قد تستخدم لتدريب النماذج. 2) الحفاظ على الخصوصية ولكن التضحية بالجانب العمليالالتزام بنماذج الذكاء الاصطناعي المحلية ذات الوظائف المحدودة؛

تفويت الميزات المتقدمة؛

قبول الأداء المتواضع.

خذ مساعد الصحة بالذكاء الاصطناعي لمرضى السرطان كمثال. لتقديم الدعم المفيد، فإنه يحتاج إلى الوصول إلى تاريخك الطبي الكامل، ونتائج الاختبارات الجينية، وخيارات العلاج الحالية، وجداول الأدوية، وتقارير الآثار الجانبية، وحتى محادثاتك الخاصة حول ما تشعر به حقًا.

بدون وجود حماية قوية للخصوصية، فأنت في الأساس تقوم ببث صراعاتك الصحية الأكثر خصوصية إلى خوادم وموظفين غير معروفين. تخيل أن أكثر لحظاتك ضعفًا - مخاوفك، وألمك، وقرارات العلاج الخاصة بك - تتم معالجتها في نص عادي على البنية التحتية للشركة. تكمن المشكلة الحقيقية في كيفية معالجة أنظمة الذكاء الاصطناعي للبيانات.

عندما تستخدم أدوات مثل ChatGPT أو Claude، يحدث ما يلي: يتم إرسال بياناتك إلى خوادمها → ومعالجتها في نص عادي → وتخزينها بشكل محتمل لتدريب النموذج في المستقبل.

نعم، لديهم سياسة خصوصية وتدابير أمنية. ولكن في نهاية المطاف، أنت لا تزال تعتمد على الثقة. قد يكون هذا مقبولاً عندما يكون دور الذكاء الاصطناعي هو مجرد كتابة رسائل البريد الإلكتروني أو إنشاء صور قطط لطيفة. ولكن مع تزايد شخصية الذكاء الاصطناعي وقوته، أصبحت أزمة الخصوصية هذه وجودية. 3. متطلبات النموذج الجديد

الحل لا يقتصر على التشفير الأفضل أو سياسات الخصوصية الأكثر صرامة. إنه مثل تركيب قفل على منزل بدون جدران. نحن بحاجة إلى إعادة تصور جذريًا لكيفية تعامل أنظمة الذكاء الاصطناعي مع البيانات الحساسة. نحن بحاجة إلى بنية تحتية قادرة على: إجراء العمليات الحسابية على البيانات المشفرة دون الكشف عنها. تقديم ضمانات الخصوصية التشفيرية. لا مركزية الثقة بحيث لا تمتلك جهة واحدة كل القوة. الموجة التالية من الذكاء الاصطناعي لا تتعلق فقط بنماذج أكثر ذكاءً أو أداء أسرع. سيكون الأمر متعلقًا بالثقة. هل يمكننا بناء أنظمة قوية بما يكفي للتعامل مع بياناتنا الأكثر حساسية، وموثوقة بما يكفي لمشاركتها معنا؟

هل يمكننا إنشاء البنية التحتية للخصوصية لجعل JARVIS في الحياة الواقعية ممكنًا؟ ستحدد هذه الأسئلة الفصل التالي في تطوير الذكاء الاصطناعي.

تبدأ قصة نيليون هنا. 4. نيليون = الحوسبة العمياء

تعمل نيليون على إنشاء نموذج جديد تمامًا يسمى "الحوسبة العمياء".

باستخدامه، يمكنك الاستفادة من كافة إمكانيات أنظمة الذكاء الاصطناعي المتقدمة دون تعريض بياناتك الحساسة للخطر. بدلاً من مجرد تشفير التخزين، يتم إجراء الحسابات الفعلية على البيانات المشفرة، وبالتالي تظل البيانات خاصة من البداية إلى النهاية - حتى للبنية التحتية التي تعالجها. ولكن لفهم سبب كون هذا الأمر ثوريًا، نحتاج إلى فهم مواطن القصور في حلول الخصوصية الحالية.

(1) ما وراء الخصوصية التقليدية

تشبه العديد من حلول الخصوصية الحالية قفل بياناتك في خزانة - فهي آمنة عندما تكون في وضع السكون، ولكن عندما تريد استخدامها، يجب عليك إخراجها.

في كل مرة تقوم بحساب شيء ما، فإنك تعرض البيانات. إنه مثل حمل مستندات حساسة عبر شارع مزدحم في كل مرة تحتاج فيها إلى التعامل معها.

إن عملية "فك التشفير-الحساب-التشفير" هذه تخلق نافذة ضعف يمكن للمهاجم المتطور استغلالها. حتى مع التشفير القوي، تظل بياناتك معرضة للخطر أثناء الحساب، مما يجعلها عرضة لسرقة الذاكرة، وهجمات القنوات الجانبية، وغيرها من الثغرات الأمنية.

تمكن تقنية الحوسبة العمياء الخاصة بشركة Nillion من حساب البيانات في حالة مشفرة.

(2)قوة التنسيق

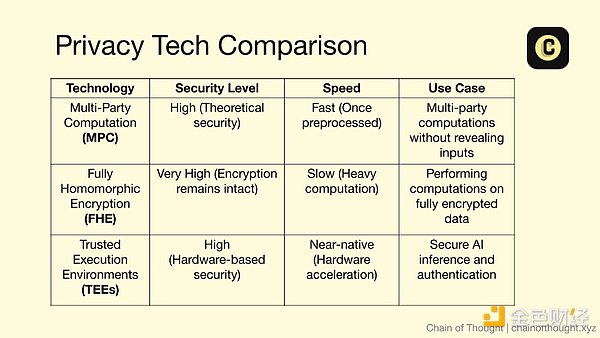

مجال بروتوكول الخصوصية الحالي مجزأ ومتخصص. لا يوجد نقص في الحلول، ولكن لكل منها حدودها:

الحوسبة متعددة الأطراف (MPC) جيدة في الحوسبة الموزعة الآمنة، ولكن من الصعب توسيع نطاقها. يدعم التشفير المتماثل بالكامل (FHE) الحوسبة على البيانات المشفرة، ولكنه بطيء ومكلف. يوفر دليل المعرفة الصفرية (ZKP) التحقق القوي دون الكشف عن البيانات، ولكنه محدود بقوة الحوسبة وعرض النطاق الترددي. توفر بيئة التنفيذ الموثوقة (TEE) أمانًا عمليًا ولكنها تتطلب افتراضات الثقة في الأجهزة.

تختار معظم المشاريع نهجًا معينًا وتعمل على تحسينه حول نقاط قوته مع قبول حدوده. إنه مثل اختيار آلة موسيقية واحدة ومحاولة العزف على سيمفونية كاملة. نيليون ليس راضيا عن العزف منفردا. وهو يقود الأوركسترا بأكملها. تعمل تقنيات تعزيز الخصوصية (PETs) هذه معًا لإنشاء حل خصوصية أكبر من مجموع أجزائه. دعونا نلقي نظرة أعمق على كيفية تحقيق Nillion لهذا الأمر من الناحية الفنية. 5. بنية الشبكة الأساسية

تتكون بنية شبكة Nillion من عنصرين رئيسيين، ولكل منهما دور فريد ومهم:

طبقة التنسيق (nilChain)

شبكة Petnet (شبكة التكنولوجيا المحسنة للخصوصية)

معًا، يقومون بتنفيذ الحوسبة العمياء.

(1) طبقة التنسيق

تعمل طبقة التنسيق المبنية على Cosmos SDK، والتي تسمى nilChain، كمركز تحكم في الشبكة. لا يقوم بمعالجة البيانات الخاصة أو إجراء العمليات الحسابية. وبدلاً من ذلك، فهو يضمن تشغيل الشبكة بكفاءة وأمان، مثل نظام التشغيل عالي الأداء الذي يدير العمليات وتخصيص الموارد.

لماذا تختار Cosmos SDK؟ تم اختيار Cosmos SDK بسبب بنيته المعيارية وقابليته العالية للتوسع وإمكانية التشغيل البيني. تم تصميم Cosmos لتحقيق السيادة، مما يسمح لـ nilChain بالعمل بشكل مستقل مع الاستفادة من التوافق بين السلاسل من خلال الاتصالات بين السلاسل (IBC). في الممارسة العملية، يعني هذا أن Nillion يمكنها التفاعل مع أنظمة blockchain الأخرى بشكل آمن وفعال دون الاعتماد على الجسور التقليدية، والتي غالبًا ما تشكل مخاطر أمنية.

ما يفعله nilChain

على الرغم من بنائه على Cosmos، إلا أن nilChain يتم الحفاظ عليه خفيف الوزن عمدًا. لا يقوم بتخزين أو معالجة أي بيانات حساسة. بدلاً من ذلك، يركز على:

معالجة الدفع — في كل مرة يستخدم فيها شخص ما خدمات الحوسبة الخاصة بشركة Nillion، تتولى nilChain التعامل مع المنطق الاقتصادي — مثل نظام الفوترة اللامركزي.

المكافآت والتخزين — يقوم مشغلو العقدة بتخزين الرموز للمشاركة؛ وفي المقابل يتلقون رسومًا مقابل عملهم الصادق. قد تفقد العقد الخبيثة حصتها.

أمان الشبكة - تحتفظ nilChain أيضًا بسجل عالمي لتعهدات العقد والسمعة والمهام.

التنسيق - تقوم nilChain بإحداثيات مجموعات العقد التي تتعامل مع العمليات الحسابية المحددة، مما يضمن موازنة التحميل وتعيين المهام إلى العقد ذات القدرات المناسبة (على سبيل المثال، المجموعات المتخصصة في التعامل مع MPC واسعة النطاق).

يعد هذا النهج البسيط بالغ الأهمية لأنه يتيح لطبقة التنسيق التركيز بالكامل على التنسيق، تاركة العمليات الحسابية المعقدة التي تحافظ على الخصوصية لـ Petnet. اعتبارًا من الآن، يتم تشغيل nilChain في بيئة الشبكة التجريبية، ومن المتوقع إطلاق الشبكة الرئيسية هذا الشهر.

(2)Petnet

بينما تدير طبقة التنسيق تشغيل الشبكة، فإن Petnet (شبكة التكنولوجيا المحسنة للخصوصية) هي العجائب الحقيقية لشركة Nillion. إنها عبارة عن شبكة من معالجات الخصوصية المتخصصة، حيث يساهم كل منها في نظام أكبر يمكنه إجراء عمليات حسابية على البيانات المشفرة دون رؤية المعلومات الفعلية. يجمع Petnet بين تقنيات الخصوصية المختلفة من خلال نظام مجموعة متخصص. بدلاً من إجبار كل عقدة على التعامل مع كل نوع من أنواع العمليات الحسابية، يتم تجميع العقد في مجموعات متخصصة في التعامل مع مهام محددة. هندسة المجموعة: التخصص على نطاق واسع

يعالج نهج المجموعة هذا تحديًا أساسيًا في الحوسبة المحافظة على الخصوصية: تحقيق التوازن بين الأمان والأداء. تتطلب بعض العمليات الحسابية أقصى درجات الأمان ويمكنها تحمل سرعات أبطأ، في حين تتطلب العمليات الحسابية الأخرى معالجة سريعة للغاية للتطبيقات في الوقت الفعلي. من خلال تخصص مجموعاتها، أصبحت شركة Nillion قادرة على الحصول على الأفضل من كلا العالمين.

فكر في هذه المجموعات باعتبارها أقسامًا متخصصة داخل الشركة. تمامًا كما لا تسمح لفريق المحاسبة الخاص بك بالتعامل مع تصميم المنتج، فأنت لا تريد أن تحاول كل عقدة التعامل مع كل نوع من الحسابات. قد تركز بعض المجموعات على:

أقصى قدر من الأمان للبيانات شديدة الحساسية

المعالجة في الوقت الفعلي للتطبيقات ذات الأهمية الزمنية

أفضل أداء لأنواع معينة من العمليات الحسابية

تجمع Petnet بين ثلاث تقنيات متطورة لتعزيز الخصوصية (PETs) لتوفير مستويات أعلى من الأمان والكفاءة.

(1)الحوسبة متعددة الأطراف (MPC)

تسمح الحوسبة متعددة الأطراف (MPC) لأطراف متعددة بحساب وظيفة بشكل مشترك مع الحفاظ على خصوصية مدخلاتهم الخاصة. تم تصميم بروتوكول MPC المخصص من Nillion للتخلص من تكلفة الاتصال الخاصة ببروتوكول MPC التقليدي، والذي يجعل بروتوكول MPC النموذجي بطيئًا.

كيف يعمل - بدلاً من كيان واحد يتعامل مع البيانات الحساسة، تحتوي عقد متعددة على أجزاء (تسمى "جزيئات") من المعلومات المشفرة. تعمل كل عقدة على معالجة حصصها فقط من البيانات، مما يضمن عدم قدرة كيان واحد على إعادة بناء المدخلات الأصلية.

المشاركة السرية والتعمية — تقسيم بيانات الإدخال الخاصة إلى مشاركات مشفرة متعددة باستخدام المشاركة السرية لـ Shamir والأقنعة لمرة واحدة لمنع الوصول غير المصرح به.

الحوسبة المحلية بدون تفاعل—تنفذ العقد حسابات مستقلة دون التواصل مع بعضها البعض، مما يمنع تسرب البيانات أثناء العملية.

إعادة البناء والتحقق - بعد اكتمال الحساب، تقوم العقد بدمج حصصها الناتجة لإعادة بناء الناتج النهائي، مما يضمن الصحة دون الكشف عن المدخلات الحساسة.

من خلال إزالة الاتصال من عملية الحوسبة، يحقق MPC من Nillion سرعات وقابلية للتوسع كانت تعتبر غير عملية في السابق.

(2) التشفير المتماثل بالكامل (FHE)

يسمح التشفير المتماثل بالكامل (FHE) بإجراء العمليات الحسابية على البيانات المشفرة دون فك التشفير. على الرغم من أن FHE مكلفة من الناحية الحسابية، فإن Nillion تقوم بدمج FHE بشكل انتقائي حيث تكون أكثر قيمة.

لماذا تختار FHE؟ ——على عكس MPC، الذي يقسم البيانات بين العقد، يتيح FHE إجراء العمليات الحسابية مباشرة على البيانات المشفرة دون الحاجة إلى مشاركة السر.

FHE كوحدة تكميلية - تستخدم Nillion FHE في المواقف التي لا يكون فيها تبادل الأسرار ممكنًا، مثل حسابات المعاملات المالية التي يجب أن تظل مشفرة من البداية إلى النهاية.

MPC + FHE – في بعض الحالات، يتم استخدام FHE بالاشتراك مع MPC، مما يسمح للنظام بتشفير البيانات قبل مشاركتها عبر العقد. ويضمن هذا أن تظل البيانات مشفرة في كل مرحلة من مراحل المعالجة.

كما تدمج الشبكة أيضًا تقنيات المعالجة المسبقة لتقليل تعقيد العمليات المتجانسة، مما يجعل FHE ممكنًا في النشر العملي.

(3) بيئات التنفيذ الموثوقة (TEEs)

توفر بيئات التنفيذ الموثوقة (TEEs) عزلًا قائمًا على الأجهزة لتنفيذ العمليات الحسابية الحساسة بشكل آمن داخل المعالج. تستفيد Nillion بشكل انتقائي من TEEs من خلال إطار عمل nilTEE الخاص بها.

كيف تعمل مناطق TEE - تعتبر مناطق TEE مناطق آمنة داخل المعالج تُستخدم لعزل التعليمات البرمجية قيد التشغيل ومنع تعرض البيانات الحساسة للنظام الأوسع.

تنفيذ نموذج الذكاء الاصطناعي - تدعم عمليات تنفيذ النموذج الاستدلال الآمن على نموذج الذكاء الاصطناعي دون الكشف عن أوزان النموذج أو بيانات الإدخال.

التوقيعات والمصادقة الحدية – للتوقيع والمصادقة التشفيرية الآمنة.

الحوسبة الآمنة قصيرة المدى - تستخدم Nillion فقط TEEs للمهام الحرجة للأداء، مما يضمن بقاء حماية البيانات على المدى الطويل غير مركزية. من خلال دمج TEEs مع MPC وFHE، تحقق Nillion التوازن بين الأداء والأمان واللامركزية، مما يضمن بقاء العمليات الحسابية خاصة مع توفير نتائج عالية السرعة. 7. اجعل الخصوصية عملية: حزمة التطوير

ستكون كل تقنيات الخصوصية المتطورة هذه عديمة الفائدة إذا لم يتمكن المطورون من استخدامها بسهولة.

لهذا السبب، أنشأت شركة Nillion مجموعة من أدوات التطوير التي تجرد تعقيد الحوسبة التي تحافظ على الخصوصية. تتضمن مجموعة الأدوات الحالية المكونات التالية:

(1)nilVM:

آلة افتراضية تضع الخصوصية في المقام الأول وتعمل على تغيير الطريقة التي يكتب بها المطورون التطبيقات الآمنة. باستخدام لغة تعتمد على Python تسمى Nada، يمكن للمطورين كتابة التعليمات البرمجية التي تبدو مثل البرمجة العادية - ولكن خلف الكواليس، يتم تجميعها إلى عمليات الحفاظ على الخصوصية. يمكنك اعتباره بمثابة مترجم عالمي يقوم بتحويل التعليمات العادية إلى عمليات حسابية آمنة متعددة الأطراف دون الحاجة إلى أن يقلق المطورون بشأن التشفير. تدعم الآلة الافتراضية العمليات الأساسية والمهام الأكثر تعقيدًا مثل توقيع عتبة الرسائل، مما يجعلها مناسبة بشكل خاص للتطبيقات المالية التي تحتاج إلى معالجة البيانات الحساسة مع الحفاظ على الخصوصية. يمكن الوصول إلى هذه الوحدة من خلال SDK SecretSigning، والتي تستفيد من قدرات التشفير الخاصة بـ nilVM لتوقيع العتبة وتدفقات العمل الخاصة بالمصادقة.

(2) nilDB:

يجعل nilDB العمل مع البيانات المشفرة سهلاً مثل استخدام قاعدة بيانات عادية. على عكس الأنظمة التقليدية، حيث يجب فك تشفير البيانات قبل أن يتم الاستعلام عنها أو تحليلها، فإن nilDB يحتفظ بجميع المعلومات مشفرة مع السماح بالعمليات المعقدة.

يستخدم مزيجًا من المشاركة السرية وMPC لتقسيم البيانات عبر عقد متعددة، مما يضمن عدم رؤية أي عقدة واحدة للمعلومات الكاملة. يمكن للمطورين كتابة استعلامات مألوفة مثل SQL، ويتولى nilDB تلقائيًا التعامل مع جميع عمليات حماية الخصوصية. وهذا يجعلها مثالية لأنظمة الرعاية الصحية التي تحتاج إلى تحليل بيانات المرضى مع الحفاظ على الامتثال الصارم للخصوصية، أو الخدمات المالية التي تحتاج إلى اكتشاف أنماط الاحتيال دون الكشف عن تفاصيل المعاملات الشخصية. ويدعم النظام أيضًا التحليل الآمن متعدد الأطراف، مما يسمح للمؤسسات بالحصول على رؤى من مجموعات البيانات المجمعة دون الكشف عن بياناتها الأساسية لبعضها البعض. يمكن الوصول إليها من خلال حزم SDK التالية:

SecretVault: خدمة تشبه الخزنة لتحميل البيانات المشفرة وإدارتها بشكل آمن.

SecretDataAnalytics: يسمح بالاستعلام أو التحليل المعتمد لمجموعات البيانات المشفرة دون الكشف عن المعلومات الأساسية.

(3)nilAI:

مجموعة من تقنيات الخصوصية التي تركز على الذكاء الاصطناعي والتي تجعل التعلم الآلي الخاص عمليًا. يتكون من ثلاثة مكونات رئيسية:

AIVM (آلة افتراضية للذكاء الاصطناعي): استنادًا إلى تقنية MPC من Nillion ومتكامل مع إطار عمل CrypTen من Meta، فإنه يمكّن نماذج الذكاء الاصطناعي من معالجة البيانات مع الحفاظ على خصوصية النماذج والبيانات.

nada-AI: يوفر واجهة تشبه PyTorch والتي تمكن المطورين من التعامل بسهولة مع نماذج الذكاء الاصطناعي التي تحافظ على الخصوصية. يمكنك تدريب الشبكات العصبية، وتشغيل الاستدلال، ومعالجة مهام التعلم الآلي باستخدام الأنماط المألوفة.

nilTEE: استخدم بيئة تنفيذ موثوقة للمعالجة الآمنة للذكاء الاصطناعي، وهي مناسبة بشكل خاص لتشغيل نماذج اللغة الكبيرة بشكل خاص.

يستخدم النظام تقنيات مثل تحويل الموجات المنفصلة (تم تطويرها بالتعاون مع فريق أبحاث الذكاء الاصطناعي في Meta) لتسريع عمليات الذكاء الاصطناعي التشفيري. يتيح هذا أداءً عمليًا لتشغيل أحمال عمل الذكاء الاصطناعي المعقدة - بدءًا من مساعدي الذكاء الاصطناعي المخصصين الذين يحافظون على خصوصية بيانات المستخدم إلى أنظمة الذكاء الاصطناعي المؤسسية التي تحتاج إلى الحفاظ على سرية البيانات أثناء تقديم نتائج في الوقت الفعلي.

من الطلب إلى النتيجة: عملية من البداية إلى النهاية

الآن بعد أن فهمنا كيف تعمل وحدات nilChain وPetnet والوحدات العمياء معًا، دعنا نلقي نظرة على تفاعل المستخدم النموذجي — من تخزين البيانات إلى تشغيل نموذج الذكاء الاصطناعي.

فيما يلي العملية المختصرة:

1) بدء تشغيل المستخدميتفاعل المستخدم أو التطبيق مع SecretSDK أو API الخاص بـ Nillion (على سبيل المثال، "تخزين هذا الملف بشكل آمن" أو "تشغيل هذه الوظيفة على بياناتي"). 2) إعداد العميل: تقوم مجموعة أدوات تطوير البرامج بتشفير البيانات أو مشاركتها بشكل سري بحيث لا يتمكن أي طرف واحد من عرضها بالكامل. قد يتضمن ذلك حصص MPC أو حزم البيانات لمعالجة TEE. 3) يتم تنسيقه بواسطة nilChain: يتم إرسال الطلب إلى nilChain، الذي يسجل الطلب، ويعالج الدفع بقيمة $NIL، ويعين المهمة إلى مجموعة مخصصة في Petnet. قد تركز مجموعات مختلفة على التخزين (nilDB)، أو الحوسبة (nilVM)، أو الاستدلال بالذكاء الاصطناعي (nilAI). 4) التنفيذ الأعمى في Petnet

nilDB (التخزين): يتم توزيع مشاركات البيانات بين عقد المجموعة.

nilVM (حساب): تقوم العقد بتشغيل بروتوكول MPC على مشاركات البيانات الخاصة بها - لا ترى أي عقدة واحدة الإدخال الكامل.

nilAI (استدلال الذكاء الاصطناعي): تضمن أساليب TEE أو FHE/MPC الهجينة أن حتى مشغلي العقد لا يمكنهم رؤية البيانات الخام أو أوزان النموذج. خلال هذه المرحلة، تقوم كل عقدة مجموعة بمعالجة البيانات المشفرة أو المقنعة فقط. 5) النتائج والتسوية: تكمل المجموعة النتائج (على سبيل المثال، تخزين المشاركات، أو إرجاع نتائج الحساب، أو إرسال استجابات الذكاء الاصطناعي المشفرة). يؤكد nilChain اكتمال العملية، ويطلق المدفوعات إلى العقد المشاركة، ويتعامل مع أي عقوبات للسلوك الضار. يقوم المستخدم في النهاية بفك تشفير النتيجة محليًا (إذا لزم الأمر). يوفر سير العمل هذا الخصوصية والقدرة على التحقق من البداية إلى النهاية، مع قيام nilChain بتنسيق المهام وتنفيذ Petnet بشكل آمن خلف الكواليس. 8. ممارسة تقنية نيليون

تعالج تقنية نيليون عددًا كبيرًا من أحمال العمل وتلقت اهتمامًا واسع النطاق من المطورين. ولحسن الحظ، هذه ليست مجرد نظرية. ينمو اعتماد المطورين بسرعة، حيث تم تنزيل Nillion SDK 961 مرة خارجيًا في شهرين فقط - وهي إشارة مبكرة إلى النظام البيئي المزدهر للمطورين في المنصة. من خلال توفير الأساس للحوسبة والتخزين الذي يحافظ على الخصوصية، تعمل Nillion على فتح فئات جديدة تمامًا من المنتجات والخدمات عبر قطاعات متعددة.

فيما يلي بعض الأمثلة:

(1) وكلاء الذكاء الاصطناعي الخاصين

كما ذكرنا سابقًا، ستحتاج الموجة التالية من وكلاء الذكاء الاصطناعي إلى معالجة بيانات حساسة بشكل متزايد لتكون مفيدة حقًا. تتيح البنية التحتية للحوسبة العمياء من Nillion لوكلاء الذكاء الاصطناعي معالجة المعلومات الخاصة دون الكشف عنها: · نفذت Skillful AI تقنية الاسترجاع المعزز الخاصة (RAG) باستخدام nilVM، مما يسمح للمستخدمين بالاستفادة من المستندات الحساسة أثناء التفكير مع تقليل التعرض للبيانات.

· قامت Rainfall ببناء منصة ذكاء اصطناعي خاصة بها تركز على الذكاء الاجتماعي الجماعي مع حماية خصوصية المستخدم من خلال التجميع المرجح الآمن.

·Verida تعمل على تطوير روبوت محادثة ذكي مخصص تم تدريبه على رسائل المستخدم الحساسة، باستخدام nilDB للتخزين الآمن.

غالبًا ما يتطلب هذا التحول من وكلاء الذكاء الاصطناعي الموجهين نحو الترفيه إلى وكلاء الذكاء الاصطناعي الموجهين نحو المرافق ضمانات خصوصية لا تقبل الجدل، وهو ما لا يمكن أن توفره إلا الحوسبة العمياء. مع تطور وكلاء الذكاء الاصطناعي للتعامل مع الاستثمارات والحوكمة والمفاوضات، أصبحت البنية التحتية لشركة Nillion بالغة الأهمية.

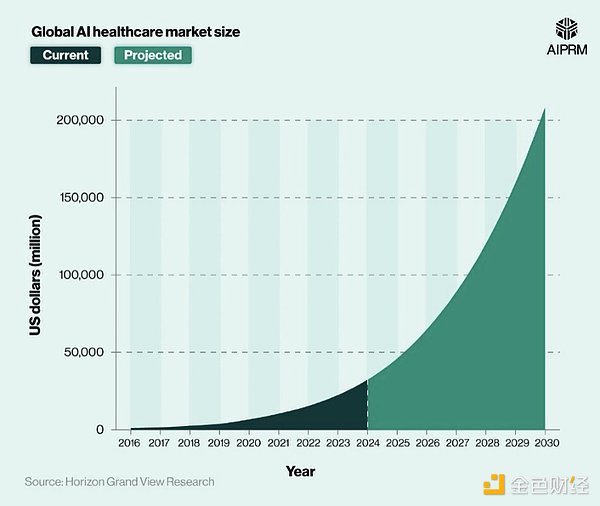

(2)التطبيقات الطبية

تمثل التطبيقات الطبية فرصة ضخمة أخرى للحوسبة العمياء. ومن المتوقع أن ينمو سوق البيانات الطبية بالذكاء الاصطناعي من 32.3 مليار دولار أمريكي في عام 2024 إلى 208.2 مليار دولار أمريكي في عام 2030، بزيادة قدرها 524٪.

· التعاون البحثي الآمن: يمكن للمؤسسات الطبية تحليل بيانات المرضى عبر المناطق دون الكشف عن المعلومات الحساسة. · التشخيصات التي تحافظ على الخصوصية: يمكن لأدوات التشخيص القائمة على الذكاء الاصطناعي معالجة بيانات المرضى مع الحفاظ على السرية التامة. · مشاركة البيانات المتوافقة: تمكين التعاون مع الالتزام بقواعد الخصوصية الطبية الصارمة. يوضح HealthBlocks هذه الإمكانية من خلال السماح للمستخدمين بجمع البيانات من مصادر مختلفة مع الحفاظ على الملكية والتحكم، ثم استخدام Nillion لتوليد رؤى لأطراف ثالثة دون الكشف عن تفاصيل محددة.

(3) DeFi والبيانات الحساسةحاليًا، تعرض شفافية DeFi المتداولين لخطر هجمات MEV والهجوم الاستباقي والتلاعب بالسوق. Kayra، وهي بورصة تداول لامركزية ذات تجمع مظلم، تحل هذه المشكلة من خلال استخدام الحوسبة العمياء لـ Nillion لتمكين التداول الخاص على مستوى المؤسسات. · سجل الطلبات السري: يتم تشفير الطلبات ومعالجتها بشكل خاص، مما يمنع تأثير السوق. · مطابقة الحساب الأعمى (nilVM): يتم إرسال الطلبات في نموذج مشفر ومعالجتها باستخدام عقد MPC الخاصة بشركة Nillion. تقوم كل عقدة بالحساب على جزء من البيانات دون رؤية الترتيب الكامل على الإطلاق، مما يضمن السرية. عندما يتم العثور على تطابق، يتم فك تشفير تفاصيل المعاملة النهائية فقط للتسوية، مما يمنع الكشف في كل مرحلة. · MEV والحماية المسبقة: تظل الطلبات خاصة حتى يتم تنفيذها، مما يضمن التسعير العادل.

من خلال استخدام Nillion، توفر Kayra خصوصية لا تحتاج إلى ثقة، مما يجعل DeFi قابلاً للتطبيق للمؤسسات والتجار الكبار. إذا نجحت، فقد تؤدي إلى إحداث ثورة في المعاملات الخاصة على السلسلة.

تتضمن تطبيقات DeFi الأخرى التي تستخدم Nillion ما يلي: · تعمل ChooseK على تطوير منصة دفتر الطلبات لدعم منتجات DeFi الخاصة. قام Kagami بإنشاء محرك إستراتيجية تداول في nilVM لإستراتيجيات المالية المشفرة. مع تقدير المنتدى الاقتصادي العالمي بأن 867 تريليون دولار يمكن أن تتدفق إلى DeFi، فإن البنية التحتية للحفاظ على الخصوصية تصبح ضرورية للتبني المؤسسي.

(4) تكامل البلوكشينأقامت شركة Nillion أيضًا شراكات استراتيجية مع منصات البلوكشين الرئيسية لجعل الحوسبة العمياء متاحة على هذه السلاسل:· Arbitrum:أدوات الخصوصية لتعزيز توسع الإيثريوم· بروتوكول NEAR:تطوير التطبيقات التي تحافظ على الخصوصية· Aptos:البنية التحتية للتطبيق التي تركز على الخصوصية· Sei:التكامل الأصلي للحوسبة الآمنة

تسمح هذه التكاملات للعقود الذكية والمستخدمين بالاستفادة من الحوسبة العمياء مباشرة من سلسلتهم المفضلة، باستخدام رموز الغاز الأصلية - لا يلزم وجود محفظة جديدة.

(5) شراكات حاسمة لتحفيز التبني لا معنى للتكنولوجيا إذا لم يستخدمها أحد. تساهم الشراكات الاستراتيجية في تسريع اعتماد Nillion عبر قطاعات متعددة، مع تعاونات كبيرة تبرز تنوع المنصة وإمكاناتها. حقق التعاون مع فريق أبحاث الذكاء الاصطناعي في Meta تقدمًا كبيرًا في مجال الحوسبة الذكية التي تحافظ على الخصوصية، في حين يوضح التعاون في ملكية وكيل الذكاء الاصطناعي مع Virtuals Protocol والتعاون في الاستدلال اللامركزي للذكاء الاصطناعي مع Ritual قدرة Nillion على تجاوز الحدود في المجالات الناشئة. وبفضل أساسها التكنولوجي القوي واعتمادها المتزايد على النظام البيئي، فإن هذه التحالفات الاستراتيجية تمكن شركة Nillion من الاستحواذ على قيمة كبيرة مع تحول الحوسبة التي تحافظ على الخصوصية إلى بنية أساسية ضرورية.

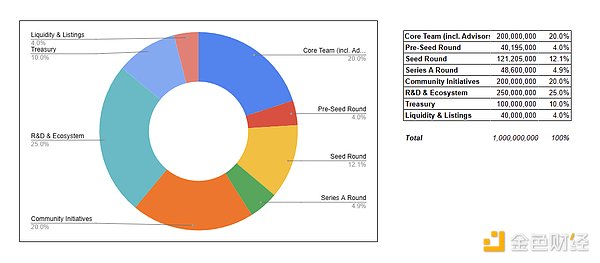

يعتبر رمز NIL جوهر شبكة الحوسبة العمياء Nillion. فهو رمز فائدة الشبكة وآلية الحوكمة. بإجمالي عرض يبلغ مليارًا، تهدف NIL إلى مواءمة حوافز جميع المشاركين في الشبكة مع تحقيق النمو المستدام للنظام البيئي.

ملاحظة: لا توجد رموز NIL متاحة على الإنترنت في وقت كتابة هذا المقال.

(1) جانب العرض: التخصيص والفتح

تخصيص الرمزسيتم استخدام غالبية المعروض من الرمز (45%) للمجتمع والبحث والتطوير لتحسين التكنولوجيا بشكل مستمر، مما يدل على التركيز على النمو المستدام بدلاً من المكاسب قصيرة الأجل. كما خصص البروتوكول 7.5% من إجمالي العرض (75 مليون لا شيء) لعملية الإنزال الجوي للداعمين والمنشئين الأوائل، مستهدفًا أولئك الذين يقدمون مساهمات ذات مغزى في تطوير الشبكة.

جدول إلغاء القفل

سيتبع إصدار الرمز جدول إلغاء القفل المخطط له:

يبلغ العرض المتداول الأولي حوالي 13.9% (139.6 مليون رمز مميز)

يبدأ حدث إلغاء القفل الرئيسي بعد 6 أشهر من التكوين، ليصل إلى حوالي 30% من العرض

يزداد تدريجيًا إلى حوالي 48% بحلول 12 شهرًا بعد TGE

الاستحقاق الخطي الطويل الأجل لتخصيصات الفريق والنظام البيئي

(2) جانب الطلب: المرافق والحوكمة

تلعب NIL دورًا أساسيًا في حماية الشبكة وتوفير الوصول إلى خدماتها:

الوصول إلى الشبكة

عمليات الحوسبة والتخزين: في المرحلة الأولية، يدمر المستخدمون رموز NIL بناءً على نظام ائتماني مقوم بالدولار الأمريكي. يتم حاليًا حرق 100% من المدفوعات الخاصة بجميع عمليات Petnet.

التسعير الخاص بالوحدات النمطية: nilVM: معدل تدمير ثابت لعمليات الحوسبة/التخزين، مع خيار التدمير المسبق للرموز في مجموعات محددة للحصول على أرصدة لتقليل زمن الوصول؛ nilDB وnilAI: نموذج قائم على الاشتراك، يتطلب تدمير NIL شهريًا للوصول إلى واجهة برمجة التطبيقات.

التكاليف المتوقعة: يتم تسعير العمليات بالدولار الأمريكي وهي عبارة عن اعتمادات غير قابلة للتحويل، مما يضمن استقرار التكلفة بالنسبة للأعمال.

وضع رهان على العقدة

المحققون ومجموعات Petnet: يضع مشغلو العقدة رهانًا لا شيء لحماية أدوارهم وقد يواجهون التقطيع بسبب السلوك الضار. مع نمو قيمة NIL، أصبحت الشبكة من الناحية النظرية أكثر أمانًا من خلال العقوبات الاقتصادية الأعلى.

الحوكمة وتخصيص الموارد

المقترحات والتصويت: يؤثر حاملو NIL على ترقيات البروتوكول، وهياكل الرسوم، وتمويل النظام البيئي.

نشر الموارد: تحدد الحوكمة المعايير الخاصة بتخصيص موارد المجتمع. 10. الجمع بين العرض والطلب

في المراحل المبكرة، تم تدمير 100% من جميع رسوم تشغيل Petnet، ومع نمو استخدام الشبكة، تم إنشاء مجموعة مهمة لتدمير الرموز. يتم تحديد رسوم التشغيل من خلال قرارات الحوكمة، مع وجود خطط للانتقال إلى نموذج تسعير قائم على المجموعات دون ترخيص في المستقبل. يؤدي هذا المزيج من التكاليف المتوقعة المقومة بالدولار الأمريكي والحرق الكامل للرمز إلى إنشاء اتصال واضح وقوي بين اعتماد الشبكة وقيمة الرمز. هذا هو بالضبط ما نود رؤيته في تصميم الرمز. تم تصميم اقتصاديات الرموز الخاصة بشركة Nillion من أجل لعبة طويلة الأمد. تم تصميم النظام لكي يزدهر مع توسع استخدام الشبكة، بالاعتماد على ثلاثة محركات رئيسية للاستدامة:

الاستخدام → القيمة: مع نمو نشاط الشبكة، يتم تدمير المزيد من الرموز، مما يؤدي إلى ارتفاع سعر NIL.

التخزين → الأمان: يعمل ارتفاع قيمة الرمز على تحفيز مشغلي العقد على تخزين المزيد من الرموز، مما يزيد من أمان الشبكة ومرونتها.

الحوكمة → الاتساق: يلعب حاملو الرموز دورًا مباشرًا في تحديد سياسة الشبكة، مما يضمن أن أولئك الذين لديهم مصلحة خاصة يوجهون تطويرها ونجاحها على المدى الطويل.

إذا استحوذت الشبكة على جزء صغير من سوق الحوسبة السحابية والتخزين البالغة قيمتها 270 مليار دولار، فإن عمليات حرق الرموز من استخدام الشبكة قد تتجاوز بسرعة جدول إلغاء القفل الأكثر عدوانية - مما يدعم خلق القيمة على المدى الطويل لرموز NIL. 11. الفريق والتمويل

لقد قامت شركة نيليون بتجميع فريق عالمي المستوى حقًا، يجمع بين الخبرة العميقة في التشفير والأنظمة الموزعة وتطوير المنتجات. يضم فريق القيادة قدامى المحاربين من Web2 وWeb3:

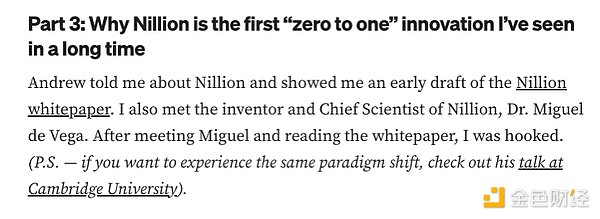

أندرو ماسانتو (CSO) هو رائد أعمال متسلسل لديه العديد من الخروج ويجلب خبرة قيمة في بناء النظام البيئي باعتباره المؤسس المشارك لشركة Hedera والمدير التسويقي المؤسس لشركة Reserve.

تم وضع الأساس التقني من قبل العديد من القادة الرئيسيين:

يشغل الدكتور ميغيل دي فيغا منصب كبير العلماء، ويجلب معه خبرة عميقة في تشفير تحسين البيانات و30 براءة اختراع. وتعتبر خلفيته البحثية أمرًا بالغ الأهمية بالنسبة لنهج نيليون المبتكر في تقنيات تعزيز الخصوصية. كونراد ويلان هو المدير التكنولوجي المؤسس، ويستفيد من خبرته كمهندس مؤسس في أوبر لبناء أنظمة موزعة قابلة للتطوير. وتعتبر خبرته في بناء الخدمات التي تخدم ملايين المستخدمين ذات قيمة خاصة لأن شركة Nillion تهدف إلى أن تصبح البنية التحتية الأساسية.

يمكننا على الأقل أن نرى أن الفريق قوي جدًا وقد تم بناؤه معًا لسنوات عديدة. تشير جميع الدلائل إلى مستقبل مشرق.

من حيث التمويل، حصلت شركة نيليون على الكثير من الدعم المالي لتحقيق رؤيتها. لقد جمعوا 50 مليون دولار أمريكي من مستثمري العملات المشفرة المعروفين بما في ذلك Hack VC و Hashkey Capital و Distributed Global و Maelstrom. بفضل فريق من ذوي الخبرة والدعم المالي الكبير، تتمتع شركة Nillion بمكانة جيدة لمواجهة التحدي المعقد (والطموح) المتمثل في بناء بنية تحتية للحوسبة تحافظ على الخصوصية. 12. تفكيرنا

(1) التنسيق هو الخندق الحقيقي

يتمثل نهج شركة نيليون في التركيز على تنسيق العديد من تقنيات تعزيز الخصوصية (PETs) بدلاً من الرهان على نهج واحد. تعتبر هذه الاستراتيجية ذكية لسببين رئيسيين: أولاً، إنها تخلق خيارية. تتطلب حالات الاستخدام المختلفة متطلبات خصوصية مختلفة ومقايضات مختلفة. يعطي بعض الأشخاص الأولوية للسرعة على حساب الحد الأقصى من الأمان، بينما يتطلب البعض الآخر الامتثال للقواعد التنظيمية أو معايير تشفير محددة. من خلال تنظيم عمليات PET متعددة، يمكن لشركة Nillion توفير الأداة المناسبة لكل مهمة بدلاً من فرض كل شيء من خلال حل واحد يناسب الجميع. ثانياً، إنها تجعل المنصة جاهزة للمستقبل. مع ظهور تقنيات الخصوصية الجديدة (وسوف تظهر بالتأكيد)، يمكن لشركة Nillion دمجها في طبقة التنسيق الخاصة بها دون تعطيل التطبيقات الحالية. وستكون هذه القدرة على التكيف بالغة الأهمية مع تقدم تكنولوجيات الخصوصية في الحوسبة الكمومية اليوم. بالطبع، بناء طبقة تنسيق فعالة ليس بالأمر السهل. التحدي هو جعل الأمر سلسًا للمطورين. قد يكون الحل القوي الذي اقترحته نيليون مثيرًا للإعجاب من الناحية النظرية ولكنه غير قابل للاستخدام عمليًا إذا كانت التجربة معقدة للغاية أو غير سلسة.

(2) الخصوصية باعتبارها البنية الأساسية، وليست ميزة

يجب أن يكون الاستنتاج بعد قراءة هذه المقالة هو أن نيليون تضع الخصوصية باعتبارها البنية الأساسية للجيل القادم من الحوسبة. فكر في كيفية تحول SSL/TLS إلى البروتوكول الافتراضي لاتصالات الويب. لم نعد نتحدث عن "المواقع المشفرة" لأن التشفير هو الطريقة التي يعمل بها الويب. وتراهن شركة نيليون على أن الحوسبة العمياء سوف تتبع نفس المسار. مع تزايد تكامل وكلاء الذكاء الاصطناعي في حياتنا وتوليهم مهام حساسة بشكل متزايد، لن تكون الخصوصية اختيارية - بل ستكون شرطًا أساسيًا. وكما لن تتمكن أي شركة جادة اليوم من إطلاق موقع ويب دون استخدام HTTPS، فإن التطبيقات المستقبلية لن تكون قادرة على العمل دون ضمانات الخصوصية المضمنة. سيكون التوقيت هو المفتاح. إذا دخلت مبكرًا جدًا، فقد لا تشعر السوق بالإلحاح بعد. إذا دخلت متأخرًا جدًا، فقد تصبح الحلول المركزية راسخة. وسوف يعتمد نجاح شركة نيليون على دخول السوق في الوقت المناسب ــ عندما أصبحت المخاوف المتعلقة بالخصوصية حادة إلى الحد الذي جعل المطورين والشركات يبدأون في البحث بنشاط عن حلول. إذا تمكنت شركة Nillion من اللحاق بهذه الموجة، فسيكون لديها فرصة حقيقية لجعل الحوسبة المحافظة على الخصوصية هي المعيار الافتراضي للجيل القادم من التطبيقات. 13. نهضة الخصوصية

تعمل شركة Nillion على معالجة أكبر عقبة أمام الذكاء الاصطناعي: الثقة. من خلال دمج تقنيات الخصوصية المتطورة بسلاسة مع الذكاء الاصطناعي، تتمتع Nillion بالقدرة على أن تصبح أساس الذكاء الاصطناعي تمامًا مثل SSL للويب. إذا تمكنت شركة Nillion من جعله قويًا وسهل الاستخدام، فسوف يقود الموجة التالية من تبني الذكاء الاصطناعي. مخاطرة عالية، ولكن فرصة كبيرة. لقد بدأت ثورة الخصوصية للتو. دعونا ننتظر ونرى!

3月6日,分布式智能组件协议Endless Web3 创世云(简称Endless)宣布主网正式上线。Endless旨在降低Web2应用转型到Web3的门槛,为开发者提供一站式的Web3应用开发平台,并为用户提供Web2级别的体验。

Alex

Alexعندما يقوم أحد الشخصيات العامة بتفعيل الميزة الجديدة التي تقدمها Meta، تقوم الأداة بمسح صورة ملفه الشخصي ومقارنتها بالوجوه في الإعلانات الاحتيالية المشتبه بها. وإذا تم اكتشاف تطابق وتم تأكيد إساءة الاستخدام، يتم حظر الإعلان تلقائيًا.

Catherine

Catherineتم إطلاق NewPay 1.9.0 رسميًا، مما يعزز محفظة نظام AB البيئي

Alex

AlexNewPay 1.9.0 版本正式发布,AB 生态钱包升级。与此同时,AB DAO 启动全球召唤行动,召唤 21,989 名 BEP2 NEW 代币持有者 认领 6,500 万 枚 AB(原 NEW,价值约 100 万美元)。

Alex

Alexفي 8 مارس 2025، أعلنت AB DAO أن $AB تم إدراجها رسميًا على Hotcoin (hotcoin.com) في الساعة 18:00 (UTC+8)، مما أدى إلى توسيع شبكة التداول العالمية الخاصة بها ودفع تبني AB في نظام Web3 البيئي. بالإضافة إلى ذلك، من المقرر إدراج $AB في أربع بورصات رئيسية أخرى: Gate (gate.io)، وBitMart (bitmart.com)، وLbank (lbank.com)، وBiconomy (biconomy.com).

Alex

Alexلقد خيبت قمة العملات المشفرة التي عقدها ترامب في البيت الأبيض آمال المستثمرين، حيث لم تقدم سوى وعود غامضة بشأن التشريعات والتنظيمات الخاصة بالعملات المستقرة بدلاً من التحولات السياسية الكبرى. فهل تهدد رئاسته مستقبل الأصول الرقمية؟

Catherine

Catherineابتداءً من الأول من سبتمبر/أيلول، ستقدم مدارس بكين تعليم الذكاء الاصطناعي لطلاب المرحلتين الابتدائية والثانوية، وهو ما يتطلب ثماني ساعات على الأقل من التدريس. وتدعم هذه الخطوة مساعي الصين نحو الريادة في مجال الذكاء الاصطناعي، حيث تعمل الجامعات أيضًا على توسيع نطاق دورات الذكاء الاصطناعي المرتبطة بـ DeepSeek.

Kikyo

Kikyoتتبع أداة KOL Label التابعة لشركة Arkham محافظ المؤثرين للكشف عن الدعم الحقيقي أو العروض الترويجية الخادعة. ومع فشل 76% من الرموز المدعومة من المؤثرين، تكشف الأداة عن مخططات الضخ والتفريغ، مما يدفع المؤثرين إلى الاختيار بين الشفافية والتدقيق.

Catherine

Catherineتستمر الروبوتات في إزعاج مستخدمي X، وخاصة في مجتمع العملات المشفرة، مما يؤدي إلى البريد العشوائي وانتحال الشخصية والتصيد الاحتيالي. في منشور حديث، حث CZ، أحد مؤسسي Binance، Elon Musk على حظر الروبوتات، مشيرًا إلى أنه ليس لديه أي اهتمام بالتفاعل مع الحسابات التي تعمل بالذكاء الاصطناعي.

Kikyo

Kikyoتعتزم حكومة المملكة المتحدة خفض الوظائف في الخدمة المدنية وتبني الذكاء الاصطناعي لتعزيز الكفاءة وتبسيط العمليات وخفض التكاليف. ويثير هذا التحول تساؤلات رئيسية حول دور الأتمتة، وتكيف القوى العاملة، ومستقبل الخدمات العامة.

Catherine

Catherine